|

|

|

发布时间: 2021-02-25 |

智能电网技术 |

|

|

|

收稿日期: 2019-09-24

基金项目: 国家自然科学基金(61403247,61702321);上海市信息安全综合管理技术研究重点实验室开放课题(AGK2015005)

中图法分类号: TP309

文献标识码: A

文章编号: 2096-8299(2021)01-0023-04

|

摘要

为了支持智能电网的快速发展,大量的智能电表被用于智能电网体系架构中。智能电表可以实时监控、跟踪用电轨迹,实现向电网中各项功能模块提供数据支持的目的。但智能电表面临的隐私泄露风险,可能会侵犯用户隐私。分析了国内外针对使用可充电电池的智能电表隐私保护方法的研究现状,预测了该领域未来的研究趋势。

关键词

智能电表; 可充电电池; 隐私保护; 数据隐私

Abstract

In order to support the rapid development of smart grid, a large number of smart meters are used in smart grid systems.Smart meters can monitor and track the power consumption track in real time, and finally achieve the purpose of providing data support to various functions in the power grid.However, smart meters face the risk of privacy leakage, which may lead to the violation of the user's privacy.This paper mainly introduces the privacy protection methods of smart meters using rechargeable batteries, compares and introduces relevant researches at home and abroad, and discusses the future research trends in this field.

Key words

smart meter; rechargeable battery; privacy protection; data privacy

作为未来电网的一个重要发展分支, 智能电网将信息通信技术与传统电网架构相结合, 能够极大地提升电力系统的效率及可靠性。智能电网从一出现便受到美国和欧盟的积极推动, 为了支持智能电网的多种网络功能, 智能终端、智能电表等智能电子设备被部署并应用于智能电网系统中。美国已经在国内安装了累计超过8.0×106台智能电表[1], 欧盟则决定在2020年之前完成境内80%的智能电表安装量。目前, 英国使用的智能电表每30 min发送一次测量值[2], 美国德克萨斯州使用的智能电表则每15 min发送一次测量值[3]。智能电表可以实时监控、跟踪用电轨迹, 最终为智能电网的各项功能提供数据支持。智能电表跟踪记录用户的电力使用情况, 使供电公司能够收集到详细的电力能耗轨迹数据。供电公司可以根据这些数据统计相关信息, 监测和预测电力消耗、进行网络规划和结算、负荷及资源的分配和平衡、根据需求管理发电和电价, 为社会建设和个人生活提供更好的服务。然而, 这些收集的数据也可能会侵犯和威胁消费者的隐私。研究表明, 攻击者可以从电力能耗数据中获取个人信息, 如个人的行为和在家中的位置。例如, 攻击者在邻域网(Neighborhood Area Network, NAN)中通过窃听无线链路通讯就可以根据房屋空置时耗电量下降的事实, 判断出破门而入的时间。随着智能电表的发展, 记录的电力能耗数据集的颗粒度越来越小, 攻击者甚至可以根据某间房屋中的用电量推断房间是否空置; 而且与控制器合谋的人可以通过监视正在使用的设备来推断居民的位置。这种行为推理攻击被称为非侵入式负载监测攻击(Non-intrusive Load Monitoring, NILM)[4]。

智能电表记录的电力能耗数据对于分析能源使用的具体情况十分有用, 但可能会被恶意的分析者用来侵犯用户的隐私, 如向用户推销或者根据用户的用电习惯差别定价。针对智能电表的隐私保护问题, 不仅要考虑减少用户的经济损失, 还要考虑减少用户对智能电表的实时检测功能的怀疑以及保护个人隐私的担心, 这与监测他们用电轨迹的人是否合法、是否拥有恶意无关。细粒度的电力能耗数据包含用户的用电模式, 不施加保护会对用户造成难以预估的损失, 因此科研人员一直在研究减少智能电表数据泄露风险的方案, 以及消除用户敏感信息的电力能耗数据发布机制。

目前为用户信息提供隐私保护的方法大致分为两大类: 第一类是在数据发送到有效应用(UP)前处理智能电表的数据; 第二类是修改真实的用户能源消耗需求。第一类方法包括数据混淆、数据聚合和数据匿名。数据混淆是通过添加噪声扰动计量数据, 是一种经典的方法。数据聚合可以在受信任的第三方的帮助下执行, 也可以不需要第三方的帮助独立执行。数据匿名主要考虑使用假名而不是真实姓名。第一类方法有一定的隐私风险。事实上, 用户能耗直接由电网提供, 电网完全由配电系统操作员(Distribution System Operator, DSO)控制, 即管理电网的单位, 因此, DSO可

以嵌入额外的传感器来监控家庭或企业所需要的电量, 而不完全需要依赖智能电表读数。此外, 任何攻击者, 例如窃贼或情报机构, 都可以通过安装传感器来直接监视特定的家庭或企业。数据混淆方法的另一个缺点是报告值与实际能耗不匹配, 使得DSO无法准确监控电网状态, 也无法对断电、能源盗窃或其他问题做出快速反应。为了解决这些问题, 第二类隐私保护方法直接修改用户的输入负载, 而不是简单地修改发送到UP的数据。随着充电电池成本的降低, 利用第二类方法来保护隐私在经济上变得可行。基于可充电电池的智能电表保护机制将隐私保护的主动权交给了用户, 获得了用户的支持。由于该方法计算复杂度小, 隐私保护强度较高, 因而受到了广泛的关注。本文对基于可充电电池的智能电表隐私保护技术研究进行了相关综述。

1 非侵入式负载均衡机制及攻击类型的研究

1.1 非侵入式负载均衡机制

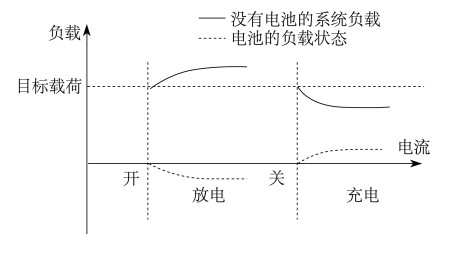

由MCLAUGHLIN S[5]提出的非侵入式负载均衡机制(Non-intrusive Load Leveling, NILL)的目标是使系统负荷平衡于常数, 通过目标载荷从而消除设备签名, 隐藏设备负载特征, 模糊能耗事件。当设备开启时, 系统总的负载将超出目标载荷。此时NILL机制令电池放电, 以部分供应由设备产生的负载, 维持目标载荷。同样, 如果设备关闭, 系统总的负载将降低到目标载荷以下。这时NILL机制会为电池充电, 使得系统总载荷恢复到目标载荷。这种NILL机制如图 1所示。

充电电池在NILL机制中主要起两个作用: 一是存储来自供电公司的电能, 二是向系统设备供电。充电电池的模型[6]为

| $ x_{\rm{d}}^\prime = \left\{ {\begin{array}{*{20}{c}} {x - r, \;\;\;}&{{\kern 1pt} n \le - r}\\ {x + n, }&{ - r < n < c - r}\\ {x + c - r, \;\;\;{\kern 1pt} }&{n \ge c - r} \end{array}} \right. $ | (1) |

式中: x′d——NILL机制扰动后的数据;

x——用户的一条能耗记录;

n——电池的吞吐量;

r——电池的残余电量;

c——充电电池的总电量。

NILL机制的本质是将系统内的部分负荷延时, 在保证系统的总体能耗不变的前提下, 破坏用户原本的电力能耗轨迹, 模糊用户的用电模式, 从而保护用户的隐私不被泄露。

1.2 攻击类型

2 充电电池的隐私保护研究

2.1 充电机制的改进

KALOGRIDIS G等人[8]提出利用负载平滑器(Load Signature Moderator, LSM)来缓和用户的用电负载, 并首先利用电力路由器调节充电电池的充放电时机以模糊系统总负荷的变化。通过隐藏电器的使用情况, 或者通过改变用户设备使用的时间来保护用户的隐私, 本质上是能耗时间序列上的一种低通滤波器。由于电池的充电功率恒定不变, 充电时间通常选在用户关闭设备的时间段, 使得电池的充电信息比较容易被识别出来。针对3种不同的场景, KALOGRIDIS G等人设计了3种不同的隐私保护强度度量, 即信息熵、聚类分类和相关回归。这3种度量值均在忽略低频负荷的假设下完成, 不太符合现实情况, 并且3者均未量化隐私泄露程度。

VARODAYAN D等人[9]假设电池模型具有离散存储状态, 并且负载文件中的数据是独立同分布的。利用随机机制控制电池的充放电状态, 以X={x1, x2, x3, …}表示充电电池的输入电荷序列, 以Y={y1, y2, y3, …}表示输出电荷序列, X和Y都是二进制的时间序列, 并以0表示消耗电能, 1表示提供电能。用户的系统总负荷输出经过充电电池后会生成一个新的用电输出序列。若已知t时刻的电池状态为bt, 则在t+1时刻的设备消耗状态、输入电荷值xt+1、输出电荷值yt+1以及电池状态bt+1, 存在3种不同概率的组合情况。VARODAYAN D等人根据这3种情况制定了两种随机电池机制, 并使用网格算法估计电池输出与系统负载之间的互信息速率。利用互信息衡量隐私泄露程度弥补了文献[5]研究中的不足, 但是VARODAYAN D等人将用户用电状态、电池充放电状态和系统总负载输出进行了归一化处理, 即用电时用1表示, 不用电或电池放电时用0表示, 这个处理不能表示具体的用电数值, 只能粗略地表示状态信息。

牛玉坤[10]补充了充电电池不充电也不向设备供电的平静状态。假设电池的充放电功率可以调节, 特别是可以调节电池充电时的功率, 从而减小电池充电模式易被识别的风险。为了令算法环境接近实际环境, 牛玉坤对用户的能耗功率、电池的充放电功率和系统的总功率进行了离散化处理。采取分时手段处理昼夜电力能耗差别过大和分时电价计算的问题, 使用最大努力方法(Best-effort)判断需要电池进行的操作。由于无法直接给出方法隐私泄露的最优解析解, 所以设计了一个计算数值解的启发式算法。

FAROKHI F和SANDBERG H[11]认为攻击者的目的是得到尽可能准确的包含用户设备和电池所消耗的能耗数据之和。但是, 基于互信息的隐私度量需要对家庭能耗的分布做出优先假设, 并且无法给出一个攻击者估计误差统计量时的精确下界。FAROKHI F和SANDBERG H首次使用费雪(Fisher)信息作为隐私度量, 并且利用克拉美-罗(Cramér-Rao)边界, 通过最小化Fisher信息矩阵的迹, 使得攻击者无论采用何种估计策略, 总能使家庭总能耗的估计误差方差最大。此外, 他们还设计了电池充电和使用的最优机制, 使得Fisher信息最小化, 并且将Fisher信息作为一个指标, 令家庭用电量的估计误差方差最大, 而不用考虑攻击者使用的估计机制; 将框架部分从无偏估计扩展到了有偏估计, 并且考虑了电池充放电的价格对电池最优机制的影响。

LI S等人[12]通过研究证明寻找最优充电策略的问题可以转化为一个马尔可夫决策过程。假设用户负载序列是一个一阶马尔可夫过程, 电池满足理想的充电守恒, 隐私强度使用电池输出和用户负载之间的归一化互信息(泄漏率)来测量; 假设满足因果关系并且电池充电守恒, 研究使泄漏率最小的最优充电策略。在特殊的独立同分布需求条件下, 求解了最优策略的特征, 证明了相关的泄漏率可以表示为一个单一互信息表达式, 并且证明了最优充电策略可以直观地解释状态不变性。

2.2 硬件架构的改进

针对相关研究都是使用单块可充电电池保护用户智能电表的隐私、隐私保护强度略显不足的问题, LIU Y H等人[13]将其扩展为拥有两块能够独立运行的可充电电池的电池网络。两块电池串联在一起, 用户负载被输入到第一块电池中, 第一块电池的输出又被输入到连接外部电网的第二块电池中。两块电池均独立工作, 假设满足理想的守恒定律, 电池网络的最差效果是使用单个同容量电池时的效果。LIU Y H等人采用归一化互信息(泄漏率)作为隐私度量。最小化电池之间的互信息与保证电池间的联合作用是一对互相矛盾的目标, 用户可以选择每块电池的充电策略, 以最大限度地减少信息泄露。两块电池之间的联合作用扩展了单电池方案的功能和强度。

智能电网有助于可再生能源的整合, 是减少人类社会对化石燃料的依赖并转向低碳经济的一个基本因素。GIACONI G等人[14]将可再生能源与可充电电池相结合, 通过部分隐藏消费者能耗行为来研究智能电表的隐私问题。通过信息泄漏率衡量隐私强度, 信息泄漏率表示用户实际能源消耗与电网所请求的能源总量之间的平均互信息。在两种极端情况下, 即电池容量为无穷大或零时, 最小信息泄漏率可以表示为一个可计算的闭合式单字母表达式, 得到的两个渐近性能结果是有限容量电池智能电表系统隐私性能的上界和下界; 但实际情况中往往是有限容量存储设备和连续输入负载。研究结果表明, 虽然信息泄漏率随着可再生能源可用性的增加而降低, 但为了充分利用可用能量来提高隐私性, 还需要更大的存储容量。总之, 近期国内外针对可充电电池的隐私保护技术的研究对比如表 2所示。

3 结语

通过回顾近几年来国内外在智能电表隐私保护方面的主要研究脉络发现, 可充电电池进行隐私保护主要是利用电池的充放电模糊用户的用电模式, 使得攻击者无法获得准确的电力能耗记录。保护方法从单块电池逐步发展为含有多块电池的电池网络以及包含可再生能源设备的保护机制。随着智能电表隐私保护问题的深入研究, 隐私泄露的风险会越来越小, 智能电表将会更好地为每个家庭提供服务。

参考文献

-

[1]ZHANG Z, QIN Z, ZHU L, et al. Cost-friendly differential privacy for smart meters: exploiting the dual roles of the noise[J]. IEEE Transactions on Smart Grid, 2016(1): 616-626.

-

[2]Smart Energy GB.Using a smart meter[EB/OL].(2016-10-12)[2019-03-17].https://www.smartenergygb.org/en/faqs?category=using-asmart-meter.

-

[3]Smart Meter Texas.About Us[EB/OL].(2016-10-12)[2019-03-17].Available: https://www.smartmetertexas.com/CAP/public/home/home_about_us.html

-

[4]COMMISSION E.Cost-benefit analyses and state of play of smart metering deployment in the EU-27[EB/OL].(2014-06-17)[2019-03-17].http://eur-lex.europa.eu/legal-content/EN/TXT/PDF/?uri=CELEX:52014SC0189.

-

[5]MCLAUGHLIN S.Protecting consumer privacy from electric load monitoring[C]//Acm Conference on Computer & Communications Security.ACM, 2011: 87-98.

-

[6]蔡子伟, 徐正全, 王晓艳. 基于时间扰动的智能电表隐私保护方法[J]. 计算机工程与应用, 2020, 56(1): 106-114.

-

[7]田秀霞, 李丽莎, 孙超超, 等. 面向智能电表的隐私保护技术综述[J]. 华东师范大学学报(自然科学版), 2015(5): 46-60. DOI:10.3969/j.issn.1000-5641.2015.05.004

-

[8]KALOGRIDIS G, EFTHYMIOOU C, DENIC S, et al.Privacy for smart meters: towards undetectable appliance load signatures[C]//Proceedings of the IEEE International Conference on Smart Grid Communications Gaithersburg MD, 2010: 232-237.

-

[9]VARODAYAN D, KHISTI A.Smart meter privacy using a rechargeable battery: minimizing the rate of information leakage[C]//Proceedings of the IEEE International Conference on Acoustics, Speech, and Signal Processing.Prague: Czech Republic, 2011: 1932-1935.

-

[10]牛玉坤. 智能电网中采用充电电池的用户隐私保护策略[C]//中国自动化学会控制理论专业委员会, 中国系统工程学会. 第三十二届中国控制会议论文集(F卷), 2013: 6.

-

[11]FAROKHI F, SANDBERG H. Fisher information as a measure of privacy: preserving privacy of households with smart meters using batteries[J]. IEEE Transactions on Smart Grid, 2017(1): 4726-4734.

-

[12]LI S, KHISTI A, MAHAJAN A. Information-Theoretic privacy for smart metering systems with a rechargeable battery[J]. IEEE Transactions on Information Theory, 2018(1): 3679-3695.

-

[13]LIU Y H, LEE S H, KHISTI A. Information-theoretic privacy in smart metering systems using cascaded rechargeable batteries[J]. IEEE Signal Processing Letters, 2017, 24(3): 314-318. DOI:10.1109/LSP.2017.2656385

-

[14]GIACONI G, GUNDUZ D, POOR H V. Smart meter privacy with renewable energy and an energy storage device[J]. IEEE Transactions on Information Forensics & Security, 2017(1): 1-13.